Ponto a Ponto OpenVPN com 2 RB

Rede privada virtual, do inglês Virtual Private Network (VPN), é uma rede de comunicações privada construída sobre uma rede de comunicações pública (como por exemplo, a Internet). O tráfego de dados é levado pela rede pública utilizando protocolos padrões, não necessariamente seguros. Em resumo, cria uma conexão segura e criptografada, que pode ser considerada como um túnel, entre o seu computador e um servidor operado pelo serviço VPN.

Uma VPN é uma conexão estabelecida sobre uma infraestrutura pública ou compartilhada, usando tecnologias de tunelamento e criptografia para manter seguros os dados trafegados. VPNs seguras usam protocolos de criptografia por tunelamento que fornecem a confidencialidade, autenticação e integridade necessárias para garantir a privacidade das comunicações requeridas. Alguns desses protocolos que são normalmente aplicados em uma VPN estão: Layer 2 Tunneling Protocol (L2TP), L2F, Point-to-Point Tunneling Protocol (PPTP) e o IP Security Protocol (IPsec). Quando adequadamente implementados, estes protocolos podem assegurar comunicações seguras através de redes inseguras.

O cenário é o seguinte 2 RB configuradas, conectadas e distribuindo internet na rede (em operação), vão fechar o ponto a ponto onde todo o trafego será compartilhado.

RB3011 v6.38.7 é o nosso servidor ovpn com ip externo 179.199.175.57 e rede local 192.168.0.#/24

RB750 v6.38.7 é o nosso cliente com ip externo 179.199.0.57 e rede local 192.168.1.#/24

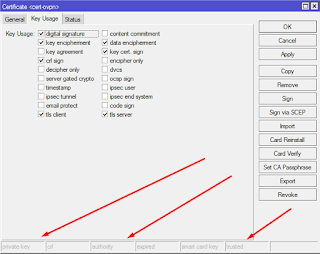

A conexão pode ser criptografada ou não mas o servidor é obrigatório possuir o certificado, click aqui caso precise gerar um certificado de criptografia, neste momento vou ensinar a fazer a conexão sem criptografia.

Começando pelo Servidor RB3011

1º Montar um perfil

/ppp profile add local-address=10.0.0.1 name=OpenVPN-profile use-encryption=yes

2º Criar o usuário de conexão

/ppp secret add name="usuário" password="senha" profile=OpenVPN-profile remote-address=10.0.0.2 service=ovpn

3º Ativando o servidor OVPN com bloqueios para segurança incluindo ips disponíveis através da mascara de rede

/interface ovpn-server server set auth=sha1 cipher=aes256 default-profile=OpenVPN-profile enabled=yes keepalive-timeout=disabled max-mtu=1450 netmask=28

4º Liberando porta 1194

/ip firewall filter add action=accept chain=input comment=OpenVPN port=1194 protocol=tcp

5º Adicionar rota

/ip route add dst-address=192.168.1.0/24 gateway=10.0.0.2Agora Vamos no Cliente RB750

1º Liberando porta 1194

/ip firewall filter add action=accept chain=input comment=OpenVPN port=1194 protocol=tcp

2º Criando conexão OVPN

/interface ovpn-client add add-default-route=yes cipher=aes256 connect-to="endereço externo ou DDNS" max-mtu=1450 name=OpenVPN-out1 profile=default-encryption user="usuário" password="senha"

3º Adicionando Rota

/ip route add dst-address=192.168.0.0/24 gateway=10.0.0.1

Obs: Caso você utilize mascaramento por interface uma nova regra NAT terá que ser criada.

Se falhas estiverem ocorrendo confira IP > Firewal > Service Ports relações ao serviço VPN estão ativos.

Mais informações em: https://wiki.mikrotik.com/wiki/OpenVPN

https://wiki.mikrotik.com/wiki/Manual:Interface/OVPN

Se falhas estiverem ocorrendo confira IP > Firewal > Service Ports relações ao serviço VPN estão ativos.

Mais informações em: https://wiki.mikrotik.com/wiki/OpenVPN

https://wiki.mikrotik.com/wiki/Manual:Interface/OVPN

Principal fonte de pesquisa: https://pt.wikipedia.org/wiki/Virtual_private_network

Comentários

Postar um comentário